如何用CDLinux水滴破解任何路由器WIFI密码

为什么要分享破解wifi密码的文章呢,是为了大家防范被破解,只有知道原理了我们才能做到有效防御,从而保护自己的wifi密码不被人发现,下面就详细的教大家:

1.系统镜像(点前面就可以下载)

2.U盘一个,不需要很大。(可以使用虚拟机安装这个镜像文件,但是需要特定版本的外置无线网卡,但是如果安装在U盘就可以使用电脑自带的网卡,所以这里我讲解的是我自己发现的使用U盘破解的方法。注意:如果没有U盘的同学可以使用同样的方法选择安装在C盘,即双系统)

3.启动盘制作工具,网上有很多启动盘制作工具都是针对windows的,很少是针对Linux的,这里我提供一个小工具直接下载到最新的。

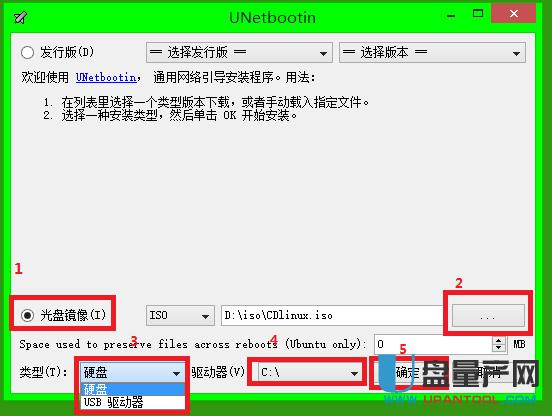

首先打开unetbootin-windows制作启动盘:

1:选择光盘镜像。

2:选择你下载的镜像所在的位置

3:如果你安装在U盘就选择USB驱动器,如果你安装在C盘就选择硬盘

4:如果选择的是U盘就忽略这一步,如果选择硬盘就在这里选择C盘,也只能安装在C盘。

5:确定即可。

然后重启,在开机之前一直不停的点击F12(有的电脑如果不行的话还需要同时按住Fn键),这样就可以进入我们的CDLinux系统了。

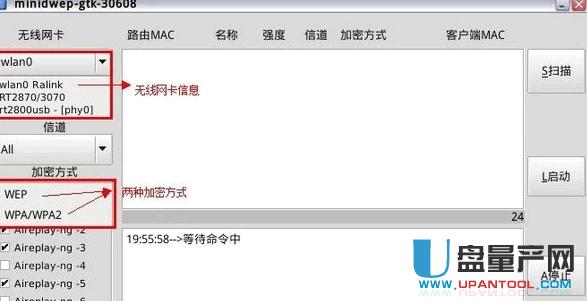

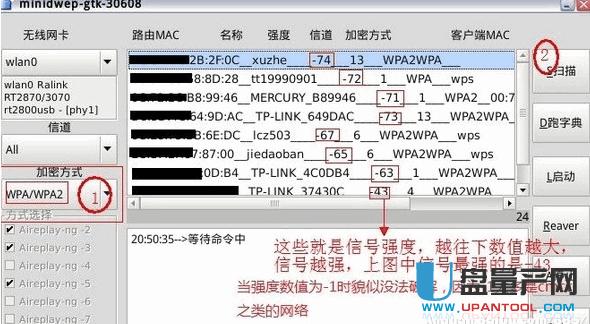

桌面上有三种破解工具。奶瓶,水滴,和打气筒,这里使用水滴(minidwep-gtk),打开水滴,选择加密方式为WPA/WPA2(因为现在的 路由器都是这个加密方式,我之前只遇见过一个WEP加密方式的路由器),然后点击右上角的扫描,过一会就会显示扫描出来的路由器了,然后一般情况下越下面 的信号越好,

这个时候注意,不是所有的路由器都可以破解,只有最右面显示有wps的才可以破解,没有的就不要尝试了,

WPS漏洞分析:

我们再看看WPS安全漏洞究竟存在着什么样的设计缺陷,让暴力破解变得如此轻松呢?

首先,在WPS加密中PIN码是网络设备间获得接入的唯一要求,不需要其他身份识别方式,这就让暴力破解变得可行。

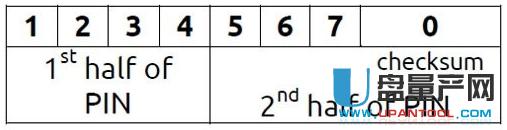

其次,WPS PIN码的第8位数是一个校验和(checksum),因此黑客只需算出前7位数即可。这样,唯一的PIN码的数量降了一个级次变成了10的7次方,也就是说有1000万种变化。

实施PIN的身份识别时路由器认证原理

再次,在实施PIN的身份识别时,接入点(无线路由器)实际上是要找出这个PIN的前半部分(前4位)和后半部分(后3位)是否正确即可。 Viehbock称当第一次PIN认证连接失败后,路由器会 向客户端发回一个EAP-NACK信息,而通过该回应,攻击者将能够确定的PIN前半部或后半部是否正确。换句话说,黑客只需从7位数的PIN中找出一个 4位数的PIN和一个3位数的PIN。这样一来,级次又被降低,从1000万种变化,减少到11000(10的4次方+10的3次方)种变化。

因此,在实际破解尝试中,黑客最多只需试验11000次,平均只需试验大约5500次就能破解。这也证实了在2小时内破解PIN码的可行性。

这里我讲一讲水滴破解的原理:

水滴破解有两种方式,第一种是硬破,也就是一个一个尝试,尝试的是PIN码,所谓PIN码就是每个路由器出厂的时候都有的(发现现在的路由器越做越好,有的路由器已经没有PIN码了,这种也是破解不了的),就和我们每个人的身份证一样,但是PIN码只有8位(00000000~9999999),所 以我们一个一个尝试肯定是可以破解出来的,破解的原理是分为两段前四位数字和后四位数字,开始的时候你会发现速度很慢都是百分之零点几,但是过一会就会发 现突然跳到百分之九十多,这就是因为他开始是破解的前四位,前四位破解出来了后面四位也就快了,这个破解的时间是2到10个小时,也就是说运气好2个小时 就可以破解出来,运气最差10个小时也可以破解出来。这个要看我们最开始破解的起始数是从几开始的,这个是可以设置的,点击左下角排序PIN码即可,设置 的方式就是看你想从数字几开始,比如说你想从40000000开始,那么你就输入4567890123,如果你想从70000000开始那么就输入 7890123456。这个要看运气,所以我说时间是2-10个小时,如果你运气好,选对了开始的数字那么就会很快,前面四位的速度很慢,后面四位的速度很快。如果你知道路由器的PIN码,那么可以点击水滴的Reaver,然后设置一些参数秒破密码(这个在后面我分享的视频里面有讲解)。

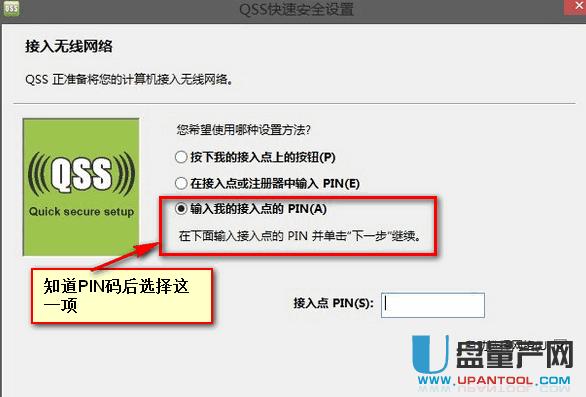

也可以直接用另一个工具QSS直接连接上别人的路由器,只要我们记住了pin码,随便怎么改密码,都可以使用QSS这个小工具连接上别人的路由器。方法如下:

打开QSS连接软件,然后输入我们计算出来的PIN码即可。计算PIN码的方法下面有讲解。

下载地址:

计算PIN码的方法:有一些路由器的PIN码是可以计算出来的,比如mac地址以C8:3A:35开头的(腾达路由器有很多都是这种)和mac地址以00B00C开头的路由器。

第8位的算法:

如果pin码前7位分别是:ABCDEFG

第八位= 30 – 3 * (A+C+E+G) – (B+D+F)

如果是正数,取结果的个位数,如果是负数,取结果的(10 – 个位数)

例如,结果27,取第八位为7,如果是结果是-27,取第八位为(10-7),即3

前七位的计算方法:

比如MAC为C8:3A:35:19:26:A0 其PIN码前七位可以用网上公布的方法计算得出:1648288,第八位PIN码数字为:30-3*(1+4+2+8)-(6+8+8)=-37 ,10-7=3,那么PIN码为:16482883,最后一位是3。当然也可以用windows自带的计算器计算,当然也可以下载用更简单。

软件截图:

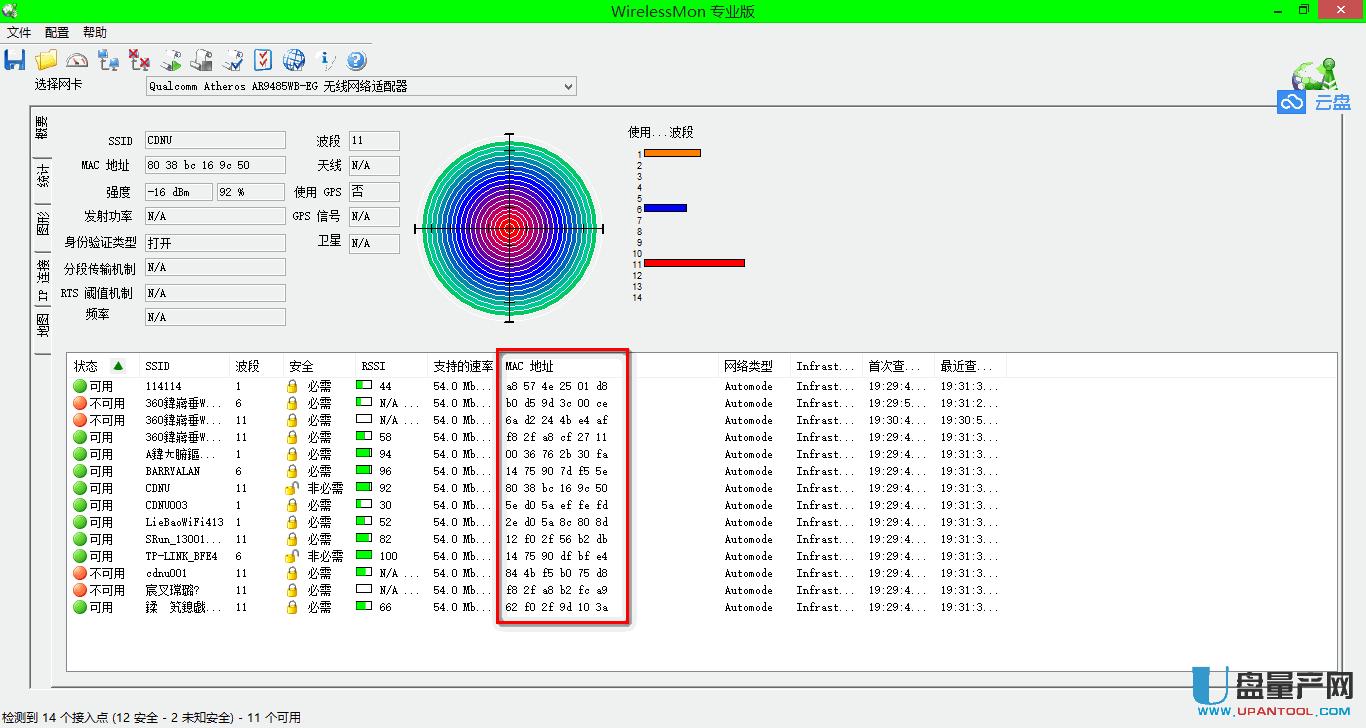

那么我们怎么知道别人路由器的mac地址呢,这里分享一个小工具直接下下来。

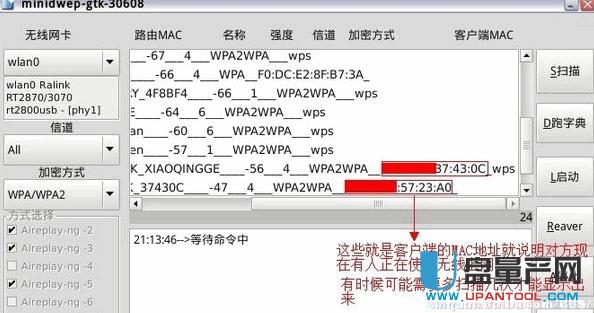

还有水滴的第二种破解方式,如果我们用第一种硬破的方式破解不出来,那么可以尝试这种方法,也就是抓包跑包,抓包和跑包是两个过程,抓包的意思就是 当别人正在上网的时候我们用水滴抓取别人在上网过程中进行数据传输的数据包,在这个数据包里面就包含了很多的信息,其中就包括路由器的密码,但是这个密码 也是需要进行暴力破解的。这个必须是当别人正在上网的时候才能够抓到包,怎么知道别人正在上网呢,看下面这张图片中如果在右边出现了客户端mac地址,那么就说明有人正在上网,然后选择这个路由器,点击右边的启动直到抓到包,如果长时间抓不到包建议换换时间或地点如窗户附近再抓。

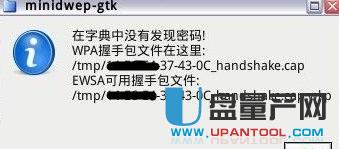

抓到包就会出现下面的提示:

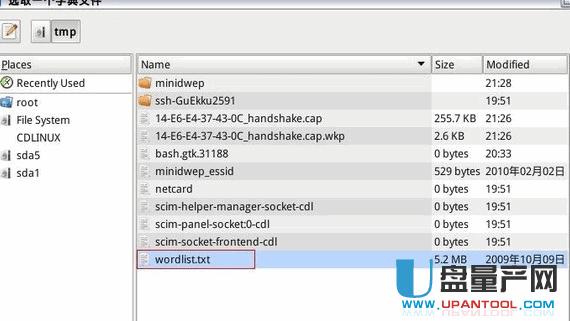

抓到包之后就该跑包了,所谓跑包也就是暴力破解,暴力破解也就是使用你的字典一个一个密码的尝试,字典就是你制作的密码集,里面包含了你所有的要尝 试的密码,字典是需要自己制作的,这里我提供两个字典制作工具,这个在网上有很多,自己去下载。当然水滴里面提供了一个自带的字典,当然这个字典很差,不容易跑出来。

点击Yes可以选择字典文件进行密码暴力破解,下面就是跑包的过程。

如果这个字典里面有密码的话就会显示如下窗口:

最下面那个wpa key:后面跟的就是密码啦! 如果字典中没有密码:就会提示密码还没有找到。

还会提示文件拷贝,我们可以将后缀为CAP的文件拷贝到硬盘或者优盘中去window系统中用EWSA破解,EWSA就是跑包的工具,这个是在windows下使用的。()。cap文件在tmp文件夹内。提示:拷贝文件完成之后需要多等一会儿,最好是等一分钟再关机。关机或者优盘拔出太快容易造成cap文件不完整。 打开EWSA不是中文的先改成中文。

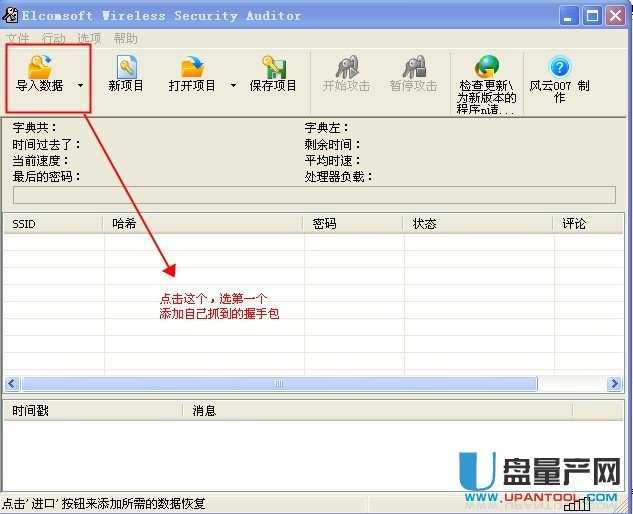

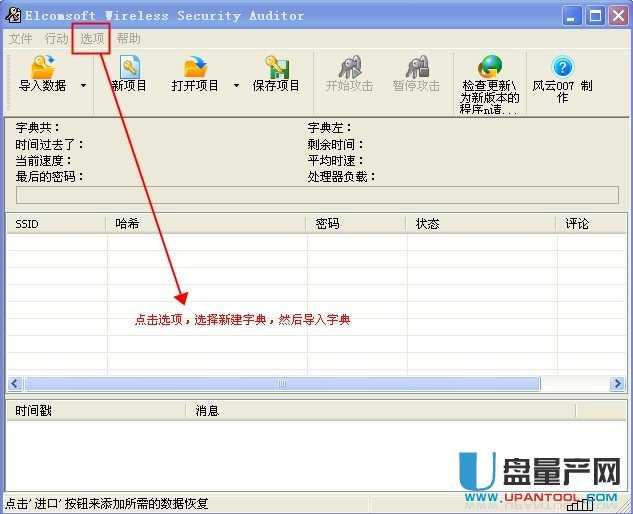

点击导入数据,选择第一项导入Tcpdump文件选择导出的cap文件,然后点击上图中的Attack option设置字典文件,设置好了之后点击开始测试,选择“字典设置”开始破解。(字典可以在网上下载到是txt格式的),我们还可以通过禁用密码突变 选项和选择CPU的个数来提高破解速度,但是使用CPU的个数太多容易让电脑发烫,你会听见电脑里面风扇一直响,我一般不用这个工具,如果使用我也是设置 CPU的个数很少,因为这个是很伤电脑的。使用方法:

然后点击开始攻击即可,但是这种跑包的方法成功率很低,除非别人设置的路由器密码是弱密码,就是不包含特殊字符如!@#¥%……&*等。这个跑包的时间要看电脑的CPU性能和字典的大小。如果字典中有密码就会自动弹出来,如果没有就会等到字典尝试完之后了。

总结:虽然方法相对有点技术含量,但的确是最可行的,我们这里建议路由器厂商能出个限制密码尝试次数的限制,这样这些破解方法就完全无效了,类似手机锁屏密码的尝试多了就无法再次尝试密码的功能,这才是杜绝密码泄露的根本。

……